- May 5, 2024

- 170

- 293

- 63

Guten Abend Freunde der schlechten Cheats,

nachdem ich gestern diesen Post gelesen habe - konnte ich nicht anders und musste mir den Cheat einfach genauer anschauen.

Wer bock hat sich das durchzulesen: Das ganze ist in 2 Kapitel eingeteilt:

Ich habe die Dateien weitestgehend untersucht und konnte keine Viren feststellen.

Falls ihr das ausprobieren wollt, seid vorsichtig.

Für den "PREMIUM" Cheat muss der Client "Bitdefender" offen sein bevor ihr Injected.

Die Fehlermeldung könnt ihr mit "Weiter" einfach wegclicken

Ich grüße:

Könnte sein, dass hier paar Rechtschreibfehler sind :^)

nachdem ich gestern diesen Post gelesen habe - konnte ich nicht anders und musste mir den Cheat einfach genauer anschauen.

Wer bock hat sich das durchzulesen: Das ganze ist in 2 Kapitel eingeteilt:

- Kapitel 1: Der Free Cheat

- Kapitel 2: Der Paid Cheat

0x1 - Erster Start des Loaders

Wenn man sich auf der Seite von EUCheats registriert, darf man sich erst den Free Cheat herunterladen.

Heruntergeladen wird die Datei "AsusLEDs.exe".

Der Name der Datei muss wohl schon der erste große Schritt der Security sein....

Der ganze Loader wurde mit Themida/Winlicense(3.XX) "geschützt", kann aber ganz einfach mit Tools wie Magicmida geöffnet werden.

Als Zeichen, dass hier auch wirklich ein guter Entwickler daran gearbeitet hat wird man dann auch noch mit einer Fehlermeldung begrüßt

Grundsätzlich gibt es beim Free Loader zwei Tabs Login & Confirmation, die beide gleich aussehen.

Confirmation soll die HWID bestätigen und mit Login kann man sich dann anmelden.

Hier ein paar coding memes:

Im Confirmation Tab kann man x-beliebige Daten eintragen.

Kannst also als Nutzernamen "hurensohn" und als Passwort "123" eintippen und du wird erfolgreich "verifiziert".

Mit den erfundenen Nutzerdaten kann man sich dann auch anmelden und wird mit dem super sexy Injector begrüßt

Danach hat man 35 Sekunden zeit CS2 zu starten, wenn man das nicht macht schließt sich der Loader einfach.

Was passiert, wenn man CS2 startet zeig ich euch weiter unten.

Man beachte übrigens die tolle Farbgebung und Label7 lachflip.

0x2 - Dump & Deobfuscation

Mit Process-Dump kann der Loader dann ganz einfach gedumped werden.

Weil Themida noch nicht genug war wurde die ganze Scheiße dann noch mit .NET Reactor obfuscated

Mit de4dot (in seinen tausend Varianten) kann diese Obfuscation dann größtenteils Rückgängig gemacht werden

0x3 - Lasst uns doch mal schauen

Mit diesem wunderschönen Stück Code wird gecheckt, ob eine neue Version zur Verfügung steht.

Richtiger Hurensohn-Move ist übrigens dennoch die Seite zum kaufen zu öffnen wenn man auf "Nein" klickt - aber kann ja jeder machen wie er will lol.

Mit diesem Stück Code soll wohl eine "HWID" generiert werden und innerhalb von Label7 gespeichert werden.

Wie man oben im Loader sehen kann funktioniert das nicht denn

a) Label7 wird nicht versteckt, wie der Code vermuten lässt

b) Ist der Text von Label7 noch immer der standard Text "Label7"

Daher kommt auch der Fehler wenn man den Loader startet.

Wofür ein free cheat ein HWID check braucht geht mir nicht auf, aber jeder wie er meint.

Mit diesem Code kann sich unter dem "Confirmation" Tab registriert werden.

Auch hier wurde wieder schlampig gearbeitet, denn an keiner Stelle wird überprüft ob der Nutzername bereits Registriert wurde und der Text von hwid bleibt halt Label7 für jeden Nutzer.

Wenn man also keine Funktionsfähige Registrierung hinbekommt, warum macht mans dann überhaupt? Fragen über Fragen.

Auch cool ist der Error 764! Immer ein 1337 Move sich eigene Error Codes auszudenken, wenn es der einzigste error code im gesamten Code ist.

Mit dem Code kann sich dann unter dem Tab "Login" angemeldet werden.

Immerhin wird hier gecheckt ob ein Benutzer existiert oder nicht.

Hier wird dann beim drücken auf "Inject" nochmals überprüft ob man wirklich angemeldet ist?

Wenn ich mich vorher anmelde, und dann erst auf Inject drücken kann, warum mach ich diesen behinderten check nochmal?

20192019 ist auch ein fetziger Status Code wenn die HWID incorrect ist - gut, dass eh jeder die selbe HWID "Label7" hat

Naja und hier wird dann geschaut ob ein Prozess mit dem Namen "cs2" existiert und wenn ja, dann schreiben wir den Cheat der im Loader integriert ist einfach in den Windows Temp Ordner.

Als super mysteriösen Namen wurde "..exe" gewählt, da wird bestimmt niemals jemand nachsehen was das ist :^)

Da ich kein CS2 in meiner VM hatte, hab ich einfach einen Fake Prozess gespawned.

EUCHEATS nice!

EUCHEATS nice!

0x3 - Ergebnis

Die Datei ist im Anhang, lachi

Wenn man sich auf der Seite von EUCheats registriert, darf man sich erst den Free Cheat herunterladen.

Heruntergeladen wird die Datei "AsusLEDs.exe".

Der Name der Datei muss wohl schon der erste große Schritt der Security sein....

Der ganze Loader wurde mit Themida/Winlicense(3.XX) "geschützt", kann aber ganz einfach mit Tools wie Magicmida geöffnet werden.

Als Zeichen, dass hier auch wirklich ein guter Entwickler daran gearbeitet hat wird man dann auch noch mit einer Fehlermeldung begrüßt

Grundsätzlich gibt es beim Free Loader zwei Tabs Login & Confirmation, die beide gleich aussehen.

Confirmation soll die HWID bestätigen und mit Login kann man sich dann anmelden.

Hier ein paar coding memes:

Im Confirmation Tab kann man x-beliebige Daten eintragen.

Kannst also als Nutzernamen "hurensohn" und als Passwort "123" eintippen und du wird erfolgreich "verifiziert".

Mit den erfundenen Nutzerdaten kann man sich dann auch anmelden und wird mit dem super sexy Injector begrüßt

Danach hat man 35 Sekunden zeit CS2 zu starten, wenn man das nicht macht schließt sich der Loader einfach.

Was passiert, wenn man CS2 startet zeig ich euch weiter unten.

Man beachte übrigens die tolle Farbgebung und Label7 lachflip.

0x2 - Dump & Deobfuscation

Mit Process-Dump kann der Loader dann ganz einfach gedumped werden.

Weil Themida noch nicht genug war wurde die ganze Scheiße dann noch mit .NET Reactor obfuscated

Mit de4dot (in seinen tausend Varianten) kann diese Obfuscation dann größtenteils Rückgängig gemacht werden

0x3 - Lasst uns doch mal schauen

Mit diesem wunderschönen Stück Code wird gecheckt, ob eine neue Version zur Verfügung steht.

Richtiger Hurensohn-Move ist übrigens dennoch die Seite zum kaufen zu öffnen wenn man auf "Nein" klickt - aber kann ja jeder machen wie er will lol.

Mit diesem Stück Code soll wohl eine "HWID" generiert werden und innerhalb von Label7 gespeichert werden.

Wie man oben im Loader sehen kann funktioniert das nicht denn

a) Label7 wird nicht versteckt, wie der Code vermuten lässt

b) Ist der Text von Label7 noch immer der standard Text "Label7"

Daher kommt auch der Fehler wenn man den Loader startet.

ManagementObjectCollection instances = new ManagementClass("win32_processor").GetInstances() wird halt nicht richtig genutzt.Wofür ein free cheat ein HWID check braucht geht mir nicht auf, aber jeder wie er meint.

Mit diesem Code kann sich unter dem "Confirmation" Tab registriert werden.

Auch hier wurde wieder schlampig gearbeitet, denn an keiner Stelle wird überprüft ob der Nutzername bereits Registriert wurde und der Text von hwid bleibt halt Label7 für jeden Nutzer.

Wenn man also keine Funktionsfähige Registrierung hinbekommt, warum macht mans dann überhaupt? Fragen über Fragen.

Auch cool ist der Error 764! Immer ein 1337 Move sich eigene Error Codes auszudenken, wenn es der einzigste error code im gesamten Code ist.

Mit dem Code kann sich dann unter dem Tab "Login" angemeldet werden.

Immerhin wird hier gecheckt ob ein Benutzer existiert oder nicht.

Hier wird dann beim drücken auf "Inject" nochmals überprüft ob man wirklich angemeldet ist?

Wenn ich mich vorher anmelde, und dann erst auf Inject drücken kann, warum mach ich diesen behinderten check nochmal?

20192019 ist auch ein fetziger Status Code wenn die HWID incorrect ist - gut, dass eh jeder die selbe HWID "Label7" hat

Naja und hier wird dann geschaut ob ein Prozess mit dem Namen "cs2" existiert und wenn ja, dann schreiben wir den Cheat der im Loader integriert ist einfach in den Windows Temp Ordner.

Als super mysteriösen Namen wurde "..exe" gewählt, da wird bestimmt niemals jemand nachsehen was das ist :^)

Da ich kein CS2 in meiner VM hatte, hab ich einfach einen Fake Prozess gespawned.

0x3 - Ergebnis

Die Datei ist im Anhang, lachi

Ich hab für den Mist, 6€ ausgegeben, mache also jetzt Spendenthread auf :^)

Wie ich den Müll starte, dumpe und deobfuscate hab ich in Kapitel 1 näher beschrieben und skippe das jetzt also.

Hier in Kurzfassung:

0x1 - Lasst uns doch mal schauen

Hier im "Premium Loader" wird die HWID erstellt.

Diesmal auch Funktionstüchtig und ohne Fehlermeldung.

Die HWID wird dann mit MD5 gehashed.

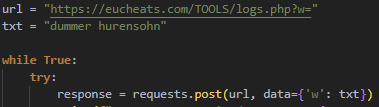

Wenn der Client geladen wird, wird erstmal ein paar eurer Informationen automatisch an die Seite von EUCheats geschickt.

Der Endpoint ist nicht authenticated, wer also spaß daran hat, kann die Logs gerne mit ganz viel Müll vollschreiben.

Im Hintergrund laufen zwei Webbrowser versteckt.

Der eine checkt ob der eingegebene Benutzername existiert und was für Rechte er hat.

Beispiel Response: "2,8,10" wobei 10 wohl für "CS2" oder "VIP" steht.

Der andere Webbrowser checkt die gespeicherte HWID.

Um die HWID festzusetzen, muss nach Kauf erstmal ein Thread aufgemacht werden und nach einem HWID change gefragt werden.

Den ganzen HWID check kann man sich komplett sparen, denn der eigentliche Cheat ist wieder im Loader eingebunden.

Natürlich wird beim injecten auch nochmal jede Information mit EUCheats geteilt.

Auch hier immernoch unauthenticated Endpoint, wer also bock hat :^)

Nun hier wird wieder eine wilde Datei in den Windows Temp Ordner geschrieben, die schauen wir uns gleich genauer an.

Zum Abschluss des Loaders nochmal ein paar coding memes:

User Verification bei Registrierung via Textdatei auf dem Server.

So sind folgende Namen nicht zulässig:

EUCHEATS

eucheats

SLUM

slum

Kann dem Mann mal jemand sagen, dass C# auch eine toLower() Funktion hat?

Das ist der wohl beste Version check den ich in meinem Leben gesehen habe.

0x2 - AaA.exe

Hier ist der Loader der vom Loader gedropped wird (lachflip)

Auch dieser hat eine weitere Datei eingebettet "Volvo.dll" - der eigentliche Cheat

Kurz und knapp:

EUCHEATS who is FrezzyHook an why are you using its injector?

EUCHEATS who is FrezzyHook an why are you using its injector?

0x3 - Ergebnis

Die DLL checkt beim Injecten ob ein Fenster namens "MIDICLIENT" existiert, wenn nicht crashed der ganze scheiß einfach.

MIDICLIENT wird vom ersten Loader "Bitdefender.exe" erstellt.

Da ich kein bock hatte das zu patchen muss "Bitdefender.exe" geöffnet werden bevor die DLL mit einem Injector eurer wahl injected werden kann.

Abschließend:

Wie ich den Müll starte, dumpe und deobfuscate hab ich in Kapitel 1 näher beschrieben und skippe das jetzt also.

Hier in Kurzfassung:

- Der Loader heißt jetzt Bitdefender und sieht anders aus

- Man muss nun keine 35s warten bis CS2 gestartet ist, man drückt einfach auf einer MessageBox "OK" und dann wird injected

0x1 - Lasst uns doch mal schauen

Hier im "Premium Loader" wird die HWID erstellt.

Diesmal auch Funktionstüchtig und ohne Fehlermeldung.

Die HWID wird dann mit MD5 gehashed.

Wenn der Client geladen wird, wird erstmal ein paar eurer Informationen automatisch an die Seite von EUCheats geschickt.

Der Endpoint ist nicht authenticated, wer also spaß daran hat, kann die Logs gerne mit ganz viel Müll vollschreiben.

Im Hintergrund laufen zwei Webbrowser versteckt.

Der eine checkt ob der eingegebene Benutzername existiert und was für Rechte er hat.

Beispiel Response: "2,8,10" wobei 10 wohl für "CS2" oder "VIP" steht.

Der andere Webbrowser checkt die gespeicherte HWID.

Um die HWID festzusetzen, muss nach Kauf erstmal ein Thread aufgemacht werden und nach einem HWID change gefragt werden.

Den ganzen HWID check kann man sich komplett sparen, denn der eigentliche Cheat ist wieder im Loader eingebunden.

Natürlich wird beim injecten auch nochmal jede Information mit EUCheats geteilt.

Auch hier immernoch unauthenticated Endpoint, wer also bock hat :^)

Nun hier wird wieder eine wilde Datei in den Windows Temp Ordner geschrieben, die schauen wir uns gleich genauer an.

Zum Abschluss des Loaders nochmal ein paar coding memes:

User Verification bei Registrierung via Textdatei auf dem Server.

So sind folgende Namen nicht zulässig:

EUCHEATS

eucheats

SLUM

slum

Kann dem Mann mal jemand sagen, dass C# auch eine toLower() Funktion hat?

Das ist der wohl beste Version check den ich in meinem Leben gesehen habe.

0x2 - AaA.exe

Hier ist der Loader der vom Loader gedropped wird (lachflip)

Auch dieser hat eine weitere Datei eingebettet "Volvo.dll" - der eigentliche Cheat

Kurz und knapp:

- Schreibt Volvo.dll mal wieder in dem Windows Temp Pfad

- Injected Volvo.dll in CS2

- Feddich

0x3 - Ergebnis

Die DLL checkt beim Injecten ob ein Fenster namens "MIDICLIENT" existiert, wenn nicht crashed der ganze scheiß einfach.

MIDICLIENT wird vom ersten Loader "Bitdefender.exe" erstellt.

Da ich kein bock hatte das zu patchen muss "Bitdefender.exe" geöffnet werden bevor die DLL mit einem Injector eurer wahl injected werden kann.

Abschließend:

- Scheiß Cheat (kein Vis Check, Aimbot ist Arsch, Skinchanger nicht vorhanden)

- Wahrscheinlich Pasted

Ich habe die Dateien weitestgehend untersucht und konnte keine Viren feststellen.

Falls ihr das ausprobieren wollt, seid vorsichtig.

Für den "PREMIUM" Cheat muss der Client "Bitdefender" offen sein bevor ihr Injected.

Die Fehlermeldung könnt ihr mit "Weiter" einfach wegclicken

Ich grüße:

- Meine Mamer

- Deine Mamer

-

ReactiioN

ReactiioN -

ThePapanoob

ThePapanoob -

preppy style

preppy style -

EUCHEATS thank you for the reverse engineering tutorial!

EUCHEATS thank you for the reverse engineering tutorial!

Könnte sein, dass hier paar Rechtschreibfehler sind :^)

Attachments

Last edited: